Security expert Kevin Valk onderzocht de beveiligingsaspecten van zijn eigen, via de cloud aangestuurde, thermostaat en ontdekte een reeks alarmerende problemen. Hij toont de kwetsbaarheid aan van hed[...]

Meer...Q: We maken machines waar weliswaar geen octrooi op rust, maar waar wel een hoop geheime know-how in zit. Een van onze voormalige engineers is een eigen onderneming begonnen en is daarmee onze directe[...]

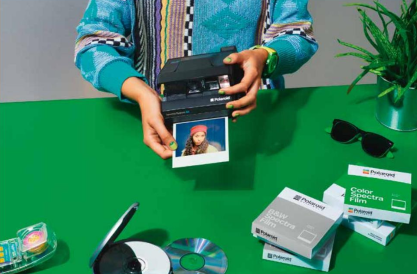

Meer...De naam Polaroid staat weer op hetzelfde bedrijfsgebouw in Enschede waarop het vroeger ook prijkte. Na een doorstart door oud-medewerkers onder de naam Impossible, maakt Polaroid Originals nieuw I-typ[...]

Meer...Deze column is belangrijk voor iedereen die iets op het gebied van techniek heeft bedacht dat net niet inventief genoeg is om de octrooidrempel te halen, of voor wie een analyse uitwijst dat er beter [...]

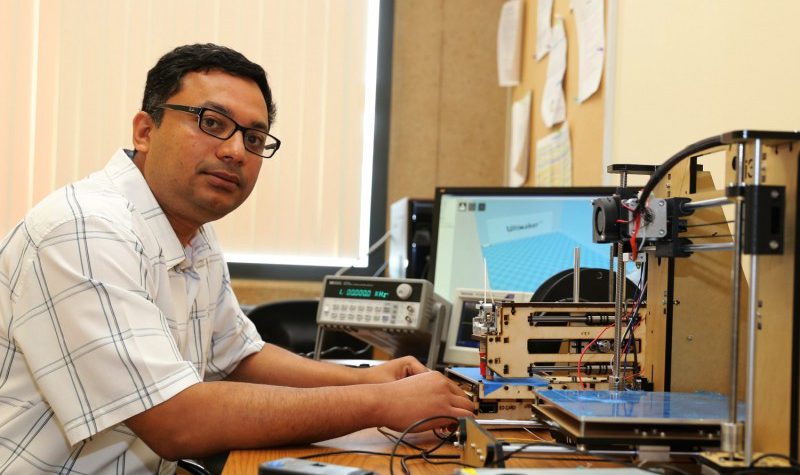

Meer...Onderzoekers van de University of California hebben ontdekt dat 3D-printprocessen kunnen worden gestolen met weinig meer dan een smartphone. Vaak is er enorm veel tijd gestoken in het creëren van een[...]

Meer...De Faro Trackarm combineert de Faro Laser Tracker Vantage, die een bereik heeft tot 80 meter, met de gehele FaroArm productlijn - Edge, Prime en Fusion - tot een taster met zes vrijheidsgraden en een [...]

Meer...Hoe beoordeel je bij een RIE van een bestaande machine de software? [...]

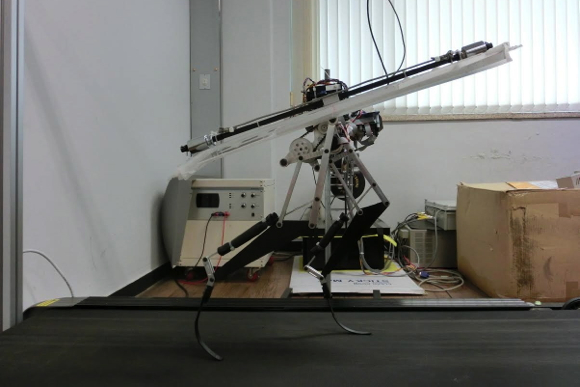

Meer...Robotbouwers imiteren vaak levende dieren in hun creaties: er zijn robot-katten, -honden, -vogels, - kangoeroes en -mensen. Het Korea Advanced Institute of Science and Technology (Kaist) kiest voor ee[...]

Meer...De contactloze SmartMX microcontrollerchip van NXP Semiconductors is uitgekozen voor de nieuwe Duitse contactloze Nationale Identiteitskaart. De Duitse overheid heeft de Nederlandse chipproducent ges[...]

Meer...Faro introduceert de Quantum S: een intuïtieve, ergonomische en nauwkeurige meetarm. [...]

Meer...