Onderzoekers van de University of California hebben ontdekt dat 3D-printprocessen kunnen worden gestolen met weinig meer dan een smartphone. Vaak is er enorm veel tijd gestoken in het creëren van een uniek ontwerp en het bronbestand voor 3D-geprinte projecten wordt dan ook gewoonlijk versleuteld, om het te beschermen tegen cyber-dieven. Maar het printproces zelf kan het beruchte achterdeurtje zijn dat de code prijsgeeft door simpelweg het geluid van de printer op te nemen als die aan het werk is.

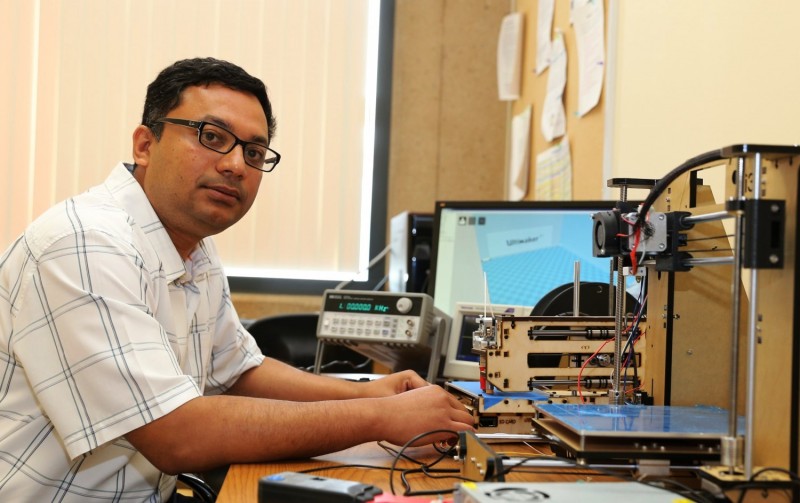

Professor Mohammad al Faruque leidde het team dat potentiële 3D-veiligheidslekken via geluid ontdekte. Hun studie laat zien dat door het opnemen van de geluiden die de printer maakt, reverse-engineering van een object mogelijk is door de geluiden van de printer te imiteren. Het team van het Advanced Integrated Cyber-Physical Systems Lab van de UCI (University of California, Irvine Campus) haalde in het lab een nauwkeurigheid van 90% bij het kopiëren van een sleutelvormig voorwerp – enkel door het printergeluid te kopiëren.

Door naast de printer een gewone telefoon te leggen, kunnen de geluiden worden geregistreerd die worden veroorzaakt door de bewegingen van de printkop. Deze geluiden waren voor de onderzoekers voldoende om het object in hun eigen laboratorium na te maken.

Het team ontdekte dit bij toeval, toen ze werkten aan de relatie tussen informatie en energiestromen. Ze merkten dat – terwijl sommige energie nuttig is en wordt gebruik, andere energie wordt uitgestraald en informatie bevat die onbedoeld wordt vrijgegeven. De akoestische emissie van de 3D printer bevat alle informatie die nodig is om het werk te reproduceren.

Hoewel de onderzoekers aanvankelijk niet geïnteresseerd waren in het potentiële veiligheidslek, beseften ze spoedig dat hun ontdekking bijzonder relevant was. En niet alleen andere afdelingen binnen de universiteit toonden hun belangstelling, maar ook verschillende overheidsinstanties bleken geïnteresseerd.