USB is populair zoals voor de geheugen-stick, toetsenbord, muis en voor het opladen van je mobiele telefoon. Dat biedt hackers een ideale toegang tot je computer voor het verspreiden van malware en om jouw data te stelen. Heb je er ooit bij stilgestaan dat iemand malware kan installeren terwijl je telefoon aan een willekeurige oplader in een openbare ruimte hangt? USB is namelijk een datalink en daarmee kwetsbaar. Honeywell toont via scans aan dat infectie van malware via USB een zeer realistisch scenario is en de auteur behandelt een aantal misleidende ‘hackers delight’ USB-gadgets.

Door: Rob Hulsebos, Honeywell

Voor hackers is USB een ideaal medium. Allerlei soorten apparatuur zijn er op aan te sluiten, en die kunnen zich anders voordoen dan hun uiterlijk suggereert. Dit geeft ongekende mogelijkheden om systemen aan te vallen, vaak zonder dat de eigenaar iets in de gaten heeft. En veel hackers-gadgets zijn voor een paar tientjes op internet te bestellen.

USB is een interface walhalla. Het is zowat overal beschikbaar, biedt voeding voor aan te sluiten elektronica, heeft een zeer hoge snelheid, en is erg flexibel qua mogelijkheden. Uiteraard kent iedereen de USB-stick, USB-toetsenborden en USB-muizen. Maar we gebruiken het ook om onze mobiele telefoon aan te sluiten en op te laden. Natuurlijk zijn er ook camera’s, disks, cdrom/dvd spelers, printers, seriële en protocolconverters, netwerk interfaces, monitors, toetsenborden, industriële besturingen, et cetera op aan te sluiten. Daarnaast is USB populair als stroombron, bijvoorbeeld voor het opladen van mobiele telefoons.

Ook hackers maken graag gebruik van USB. In de eerste plaats voor verspreiding van malware, daar waar dat vroeger via een floppy ging, gebruiken ze nu USB-sticks. Maar voor data-exfiltratie is USB ook bruikbaar: via internet of GSM kan datadiefstal ongezien plaatsvinden als via de USB een onzichtbare netwerkinterface aan een apparaat is toegevoegd.

Datadiefstal

Datadiefstal is ook makkelijker nu mobiele telefoons vaak moeten worden opgeladen. Maar wat zit er eigenlijk achter die laadmogelijkheid in een café, restaurant of benzinepomp? USB is namelijk tevens altijd een datalink. Dus misschien installeert iemand, terwijl de mobiele telefoon aan de oplader hangt, tegelijkertijd ook wel malware op de telefoon. Ook al vraagt de telefoon eerst om toegang vrij te geven, dat is geen absolute beveiliging: het is ook maar software.

Als hacker hoef je bijna geen kennis van USB te hebben om aan de slag te gaan; er is heel veel kant-en-klaar te koop. Al die hackergadgets kosten maar een paar tientjes, vanuit China, maar ook (bijvoorbeeld) via Amazon Duitsland, waar ik zelf een keylogger kocht. Het is zó geïnstalleerd; een aanvaller hoeft vaak nauwelijks iets van de techniek af te weten want USB is immers plug & play. En de elektronica krimpt ook steeds meer: een afstandsbesturing van een PC is volledig in te bouwen in de USB-stekker zelf. En alles op USB is onzichtbaar voor een virusscanner of een firewall.

Honeywell rapport

Voor de risico’s van USB wordt al heel lang gewaarschuwd, maar ging het hier om feiten of praatte iedereen elkaar na? In november 2018 kwam Honeywell met een rapport uit over hun ervaringen met USB-sticks in industriële installaties, en de getallen zijn verontrustend. Hoe weet Honeywell dit? Met hun product genaamd SMX (Secure Medium Exchange) kan een bedrijf geheugenmedia laten scannen op aanwezigheid van malware vóórdat het gebruik ervan toegestaan in een industriële omgeving. Nu SMX één jaar op de markt is en bij 50 klanten in gebruik, is er veel informatie bekend geworden over wat er zoal is aangetroffen in de dagelijkse praktijk.

De gegevens tonen aan dat infectie van malware via USB een zeer realistisch scenario is:

- In 44% van de gevallen zijn er één of meer verdachte bestanden aangetroffen.

- Hiervan zou 26% een verstoring in een industrieel systeem veroorzaakt hebben.

- Acht jaar na dato is nog steeds Stuxnet-malware actief.

- Eén van de zes malwares was speciaal gemaakt voor industriële besturingen.

Alle soorten van malware werden door SMX gezien: adware, password krakers, virussen, ransomware, rootkits, en adware. Honeywell zag ook dat 10% van de malware minder dan één week oud was. Dat wil zeggen dat een virusscanner die een week geen update heeft gekregen deze malware al zou missen. Overigens werd 11% van de malware door geen enkele antivirusscanner ontdekt.

Normale USB sticks

De doodgewone USB memory sticks, die tegenwoordig iedereen overal gebruikt, zijn al een flink risico op zich. Uiteraard zal iedereen zijn eigen USB-sticks goed controleren op aanwezigheid van malware (toch ?). Doch als je kinderen ‘even’ een USB-stick van je bureau pakken om een spreekbeurt mee naar school te nemen: hoe goed is de school beveiligd? (op de basisschool van mijn jongste zoon bestond de ‘IT-afdeling’ uit de conciërge, dus dan weet je al genoeg).

En wat gebeurt er als u een product koopt en alle software / drivers / documentatie staan op de meegeleverde USB-stick? Waarschijnlijk gaat u er van uit dat de leveranciers hun meegeleverde USB-sticks wel controleren voordat ze uitgeleverd worden? Helaas is dit niet altijd zo, zelfs zeer gerenommeerde bedrijven laten hier wel eens een steekje vallen. En pas trouwens ook op voor USB-sticks die u krijgt op beurzen.

Hackers pogen weleens om via besmette USB-sticks, die ze op de parkeerplaats van een bedrijf achterlaten, gericht bij een bedrijf binnen te komen – wat doet iemand die ‘s ochtends een USB stick vindt? Waarschijnlijk ‘even kijken wat er op staat’. Een directere toegang tot een bedrijf kan een hacker zich niet wensen!

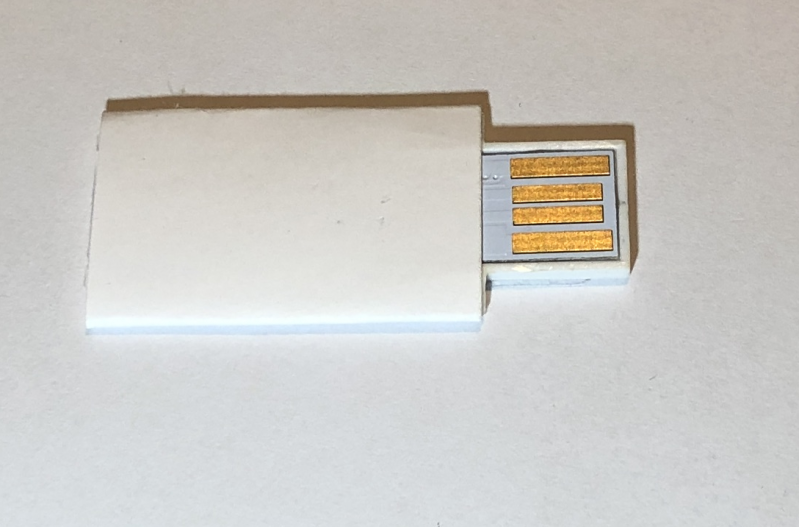

Een paar jaar geleden ontving ik van een grote automatiseerder een envelop met daarin wat promotiefolders, en tevens een plat stuk karton waaruit een USB-stekker stak (foto rechtsboven).

Nadat ik dit in mijn PC plugde, nam het direct de controle over: het lanceerde een browser, typte een URL van een website in, en ging vervolgens die website opzoeken. Daarna stopte het. Gelukkig ging het in dit geval echt om reclame, maar het had ook een website kunnen zijn waar de malware al klaar stond om zichzelf te installeren.

Nog meer voorbeelden

Er zijn genoeg voorbeelden te vinden van commerciële producten die in hun fabriek (onbewust) voorzien zijn van malware. Het eerste voorbeeld is de Energizer Duo, een apparaat om via de USB accu’s op te laden. Maar het was ook voorzien van de BKDR_Arugizer-malware, die een PC openzet om commando’s van buitenaf te ontvangen. Denk overigens niet dat alleen goedkope consumentenproducten mogelijk gevaarlijk zijn; ook professionele producten kunnen voorzien zijn van malware. Een voorbeeld van dit laatste is de Schneider Conext Battery Monitor, waarvoor het bedrijf afgelopen augustus dan ook waarschuwde. Een derde voorbeeld betreft de oplader voor een elektrische sigaret. Een directeur die dit apparaat op zijn PC aansloot besmette onbewust zijn bedrijf met malware.

We zouden nog heel veel meer voorbeelden kunnen behandelen, maar die zijn ook al beschreven op bleepingcomputer.com.

Voorbeelden van USB gadgets voor hackers

Hieronder volgen wat voorbeelden van USB apparatuur waarvan de feitelijke werking anders is dan je op het eerste gezicht denkt:

Rubber Ducky

Een Rubber Ducky is hackers-jargon voor een apparaat dat zich voordoet als een toetsenbord.

De foto hiernaast toont zo’n duckie, die eenvoudig te bestellen is via de website HakShop.com voor 45  dollar. Het ziet er inderdaad als een gewone USB-stick uit, maar als we hem openmaken zien we dat er een processor in zit, plus een slot voor een micro-SD kaart. Hierop kan men het script laden dat uitgevoerd moet gaan worden zodra de duckie ergens ingeplugd is. Voor een PC is het net alsof de gebruiker het met de hand invoert; geen enkele virusscanner zal hierop reageren.

dollar. Het ziet er inderdaad als een gewone USB-stick uit, maar als we hem openmaken zien we dat er een processor in zit, plus een slot voor een micro-SD kaart. Hierop kan men het script laden dat uitgevoerd moet gaan worden zodra de duckie ergens ingeplugd is. Voor een PC is het net alsof de gebruiker het met de hand invoert; geen enkele virusscanner zal hierop reageren.

Op de micro-SD kaart is er meer dan genoeg om zelfs extreem grote scripts op te slaan. Die  scripts schrijft men in een heel eenvoudige (Basic-achtige) programmeertaal. Hierin voeren we in welke teksten ‘getypt’ worden, of er eventueel speciale toets-combinaties nodig zijn. Verder kan het script een pauze inlassen, bijvoorbeeld om de PC tijd te geven een bepaald programma op te starten.

scripts schrijft men in een heel eenvoudige (Basic-achtige) programmeertaal. Hierin voeren we in welke teksten ‘getypt’ worden, of er eventueel speciale toets-combinaties nodig zijn. Verder kan het script een pauze inlassen, bijvoorbeeld om de PC tijd te geven een bepaald programma op te starten.

Nadat de ducky ingeplugd is begint hij na een korte pauze te ‘typen’. Tot mijn verbazing werkte het niet alleen op (Windows) PC’s, maar ook op embedded besturingen waarop een toetsenbord aan te sluiten is. Dat is dus wel te verklaren, een toetsenbord is immers een vrij normaal apparaat. Een uitgebreid voorbeeld van wat met een rubber ducky mogelijk is, is te vinden op https://jarnobaselier.nl/usb-rubber-ducky-kwaakt-als-een-toetsenbord/.

Keyboard logger

Via Amazon Duitsland kocht ik voor 50 dollar een keyboard logger, die binnen twee dagen per post  werd afgeleverd. De ingebruikname was simpel: in een USB-poort steken, toetsenbordkabel erop aansluiten, via een mobiele telefoon de WiFi-access point gegevens invoeren, en klaar: alle toetsenbordaanslagen verschenen op het scherm van mijn mobiele telefoon. Uiteraard zou het kunnen voorkomen dat het af te luisteren toetsenbord even niet in de buurt is, maar dat is geen probleem: alle toetsaanslagen worden opgeslagen in het interne (16 Mbyte) geheugen. Omdat de keyboard logger erg klein is (en zwart), valt het nauwelijks op als het aan de achterkant van een PC is geïnstalleerd.

werd afgeleverd. De ingebruikname was simpel: in een USB-poort steken, toetsenbordkabel erop aansluiten, via een mobiele telefoon de WiFi-access point gegevens invoeren, en klaar: alle toetsenbordaanslagen verschenen op het scherm van mijn mobiele telefoon. Uiteraard zou het kunnen voorkomen dat het af te luisteren toetsenbord even niet in de buurt is, maar dat is geen probleem: alle toetsaanslagen worden opgeslagen in het interne (16 Mbyte) geheugen. Omdat de keyboard logger erg klein is (en zwart), valt het nauwelijks op als het aan de achterkant van een PC is geïnstalleerd.

Uiteraard moet de hacker fysieke toegang tot de af te luisteren PC hebben. Daarom moeten PC’s waarop vertrouwelijke informatie verwerkt wordt eigenlijk in een afgesloten kast ingebouwd zijn. Avans Hogeschool kwam hier in 2016 achter, toen bleek dat studenten keyboard loggers op docenten-PC’s hadden aangesloten, in de hoop zo achter de examenvragen te kunnen komen. In een bedrijf moet men daarom ook goed kijken naar PC’s die (bijvoorbeeld) in een vergaderkamer staan waar ook bezoek van buiten kan komen.

LAN Squirrel / Turtle

Via de webshop van HakShop zijn diverse producten te koop voor penetratietesters en  netwerkbeheerders, en uiteraard ook door hackers. Een voorbeeld hieruit is de Squirrel. Het kan netwerkverkeer monitoren en op een USB-stick opslaan maar ook direct doorsturen naar een server elders in de wereld. Ook is controle op afstand mogelijk, en kan netwerkverkeer naar bepaalde websites omleiden , zodat (bijvoorbeeld) een bankoverschrijving aan te passen is. Het enige dat een hacker moet doen is de Squirrel in een bedrijf plaatsen en ergens onopgemerkt aansluiten. Nog onschuldiger ziet de LAN Turtle eruit. Het lijkt op een USB/Ethernetconverter, dus valt al helemaal niet op.

netwerkbeheerders, en uiteraard ook door hackers. Een voorbeeld hieruit is de Squirrel. Het kan netwerkverkeer monitoren en op een USB-stick opslaan maar ook direct doorsturen naar een server elders in de wereld. Ook is controle op afstand mogelijk, en kan netwerkverkeer naar bepaalde websites omleiden , zodat (bijvoorbeeld) een bankoverschrijving aan te passen is. Het enige dat een hacker moet doen is de Squirrel in een bedrijf plaatsen en ergens onopgemerkt aansluiten. Nog onschuldiger ziet de LAN Turtle eruit. Het lijkt op een USB/Ethernetconverter, dus valt al helemaal niet op.

USB Voeding (oplader)

USB opladers zijn meestal vrij groot, en dat maakt het mogelijk om veel elektronica er in te verbergen. Een voorbeeld hiervan is de KeySweeper die een Arduino met GSM-modem en een 2,4 GHz radio-ontvanger bevat. Dit ensemble kan dan alle toetsaanslagen van een Microsoft draadloos toetsenbord opvangen en dan via de GSM-verbinding wegsturen. Ook is het mogelijk filters in te stellen zodat de hacker een SMS’je krijgt als de nietsvermoedende typist interessante websites gaat bezoeken (bijvoorbeeld zijn bank). Door een oplader te gebruiken is de schakeling altijd verzekerd van stroom, want genoeg mensen laten dit soort apparaten altijd in het stopcontact zitten. Maar er zit ook nog een kleine accu in, zodat alles door kan werken ook al zit de KeySweeper niet meer in het stopcontact.

Modems

Een USB-apparaat dat zich voordoet als een seriële poort kan een GSM-modem bevatten. Daarmee is data naar elke plek op de wereld te sturen, voorbijgaande aan alle mogelijke beschermingen die in een bedrijf aanwezig zijn om data-exfiltratie tegen te gaan (zoals een firewall). Ook zouden via de GSM data op een apparaat gezet kunnen worden. Dankzij de USB zijn ook geen batterijen nodig; de USB-poort levert altijd genoeg voeding.

USBNinja

Kevin Mitnick, een bekende hacker, lanceerde de USBNinja-kabel in 2018. Het ziet eruit als een  gewone USB-kabel, en is ook inderdaad als zodanig bruikbaar. Maar er zit een Bluetooth receiver/transmitter in de connector, waarmee de ingebouwde Arduino-controller te besturen is. Via de standaard Arduino IDE is een programma in de controller te laden. Deze zal zich manifesteren naar de PC toe als een USB-toetsenbord. Dan kan de USBNinja elk willekeurig commando aan de PC geven. De geheugenruimte in de USBNinja zelf is erg beperkt, maar dat is geen probleem voor een hacker: die laat de browser gewoon naar een vooraf ingerichte website gaan waar alle te installeren malware al klaar staat.

gewone USB-kabel, en is ook inderdaad als zodanig bruikbaar. Maar er zit een Bluetooth receiver/transmitter in de connector, waarmee de ingebouwde Arduino-controller te besturen is. Via de standaard Arduino IDE is een programma in de controller te laden. Deze zal zich manifesteren naar de PC toe als een USB-toetsenbord. Dan kan de USBNinja elk willekeurig commando aan de PC geven. De geheugenruimte in de USBNinja zelf is erg beperkt, maar dat is geen probleem voor een hacker: die laat de browser gewoon naar een vooraf ingerichte website gaan waar alle te installeren malware al klaar staat.

Via een aparte Bluetooth afstandsbediening kan de aanvaller kiezen om script A of script B uit te voeren, door op knop A danwel B te drukken. Hetzelfde kan ook worden bereikt met een speciale app voor Android. De Ninja is te koop vanaf 100 dollar

USB Killer

Het laatste apparaat dat we nu bespreken is de USB Killer, speciaal ontwikkeld om de  overspanningsbeveiliging van een apparaat te ‘testen’. Zodra het ergens ingeplugd is en de vijf volt voeding via de USB ontvangt, maakt het er een 200 VDC spanning van, die 10 maal per seconde op de datalijnen wordt gezet. Wat er dan gaat gebeuren kunt u misschien wel raden; een filmpje erover staat hier. De USB killer is te koop als een ongemarkeerde anonieme en gewoon uitziende USB stick, wachtend op iemand die even wil kijken welke bestanden er op staan en… einde PC. Ik heb er van afgezien om er eentje te kopen – om te voorkomen dat ik zelf deze fout maak!

overspanningsbeveiliging van een apparaat te ‘testen’. Zodra het ergens ingeplugd is en de vijf volt voeding via de USB ontvangt, maakt het er een 200 VDC spanning van, die 10 maal per seconde op de datalijnen wordt gezet. Wat er dan gaat gebeuren kunt u misschien wel raden; een filmpje erover staat hier. De USB killer is te koop als een ongemarkeerde anonieme en gewoon uitziende USB stick, wachtend op iemand die even wil kijken welke bestanden er op staan en… einde PC. Ik heb er van afgezien om er eentje te kopen – om te voorkomen dat ik zelf deze fout maak!

Wat nu te doen?

Uiteraard is de kans klein dat jouw systemen besmet raken via een USB-apparaat. Maar die kans is niet nul en de gevolgen kunnen fors zijn. Veel bedrijven zijn in 2018 getroffen door ransomware, waarbij alle bestanden in een PC en op netwerkdisks verloren zijn gegaan, en soms de backups ook. Ook genoeg privé-personen zullen getroffen zijn, maar daarover komt meestal niets in het nieuws. Vertrouw niet op firewalls en virusscanners. Pas op met via de post binnenkomende USB-sticks, evenals USB-sticks die op beurzen zijn uitgedeeld of die je op straat vindt. Voor kritische systemen is het verstandig om alle USB-poorten fysiek af te koppelen.